CertiK revela esquema de fraude que drenou mais de US$ 4,3 mi de carteiras cripto

O último relatório da plataforma CertiK, empresa focada em segurança, revelou dois indivíduos por trás de uma fraude de vários milhões de dólares. Durante a investigação, a equipe de CertiK encontrou uma conta no Telegram que vendia kits de phishing a golpistas.

O relatório explicou que “uma série” de golpistas havia usado um kit de phishing conhecido como ‘Monkey Drainer’ durante os últimos meses. Este tipo de fraude usa a técnica chamada ‘ice phishing‘, enganando os usuários e os fazendo dar aos golpistas acesso total a seus fundos.

Agora, segundo a CertiK, graças a um incidente em novembro de 2022, duas carteiras usadas por dois golpistas neste tipo de fraude foram descobertas. E isto revelou dois nomes: Zentoh e Kai.

Em comunicado, a equipe da CertiK informou:

“Nossa investigação determinou com um alto grau de confiança que Zentoh e Kai estavam por trás de um site falso da Porsche NFT. Este site, que utilizou a ferramenta Monkey Drainer, esteve ativo por aproximadamente duas semanas, até meados e fins de novembro de 2022.”

O site, que ainda pode ser visualizado via web.archive, afirmava que “pela primeira vez na história, a Porsche está oferecendo uma coleção original de esboços à mão livre em formato NFT em uma casa da moeda pública gratuita disponível a partir do dia 11/11/22”.

Não se pode confiar em parceiros no crime

Durante o período em que o site foi promovido on-line, particularmente no Twitter por usuários e bots, as pessoas começaram a levantar o alarme de que o projeto poderia ser uma fraude.

Um usuário relatou que o site pedia permissão para gastar seu wrapped Bitcoin embrulhado (WBTC), o relatório afirmava. Embora o pedido tenha sido negado, os usuários alegadamente ainda foram vítimas da fraude.

Ainda no comunicado de CertiK:

“Uma vítima desta carteira de fraude em particular perdeu US$ 4,3 milhões em uma única transação. Esta é uma das perdas mais devastadoras para uma exploração de ice phishing.”

Os fundos foram rapidamente transferidos para outra carteira, trocados pela stablecoin do DAI e depois transferidos novamente.

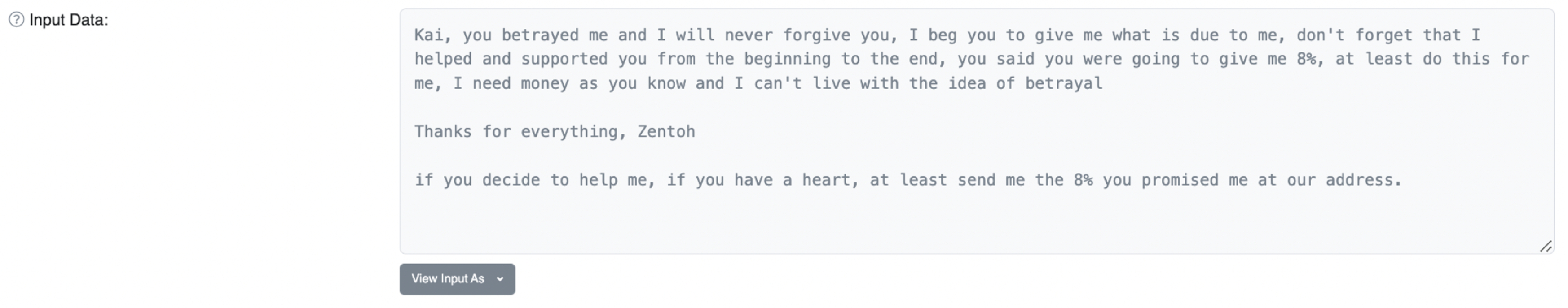

A vítima tentou alcançar o atacante e pedir o dinheiro de volta, mas obteve apenas uma resposta inútil escrita em russo. Entretanto, outra mensagem on-chain, desta vez em inglês, foi enviada ao golpista: para Kai de Zentoh. E isso sugeriu problemas no paraíso. Kai aparentemente traiu Zentoh, movendo os fundos da “carteira” para outra sobre a qual Zentoh não tinha controle.

Fonte: CertiK

Fonte: CertiK

Fechado com Zentoh e Kai

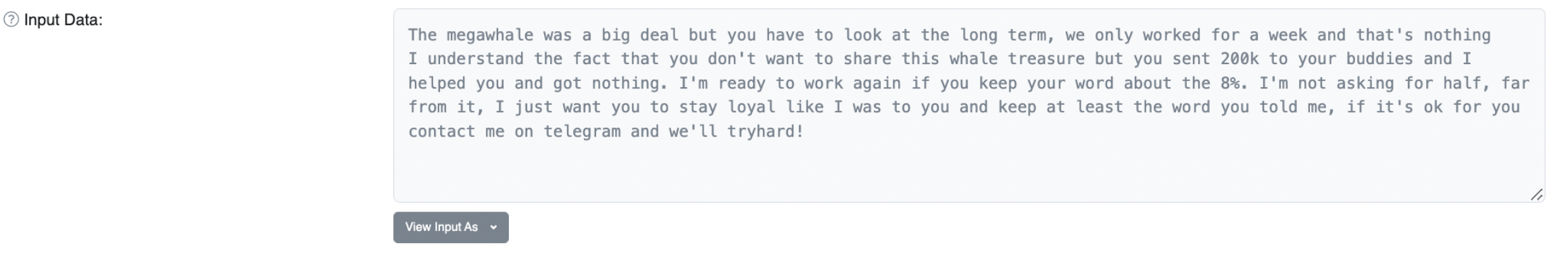

Outra mensagem on-chain sugeriu que a conversa inicial sobre a fraude e a coordenação foram feitas via Telegram.

Fonte: CertiK

Quando a equipe de CertiK procurou ‘Zentoh’ no Telegram, encontrou uma conta “identificada por estar administrando um grupo de Telegram que vende kits de phishing a golpistas”. A pessoa se identificou como “CEO” no canal NFT/Crypto drainer. O canal tinha até mesmo um tutorial sobre como funcionam os drenadores de carteira.

“Quando analisamos a carteira fornecida no vídeo de demonstração, descobrimos uma clara conexão entre ela e a carteira utilizada por Zentoh para se comunicar com Kai”.

Fonte: CertiK

“Os dois golpistas têm um vínculo direto com algumas das maiores carteiras de Monkey Drainer scam.”

Zentoh, é você?

Outro nome é então adicionado a esta lista: TecOnSellix. Este é um usuário do Telegram que o pesquisador de segurança PhantomXSec identificou no Twitter como um vendedor do kit de phishing Monkey Drainer. TecOnSellix também está listado como contato no grupo de Telegram NFT/Crypto Drainers.

Ainda de acordo com CertiK:

“TecOnSellix e Zentoh podem ser a mesma pessoa e 0x32Moon pode ser potencialmente adicionado a essa lista. TecOnSellix está listado como o proprietário do canal de Telegram Crypto Drainers, do qual o perfil de Zentoh disse era o CEO.”

O relatório de CertiK continua dizendo que entre as contas no GitHub com o nome ‘TecOnSellix’ destaca-se a Berrich36.

“Identificamos uma série de contas atribuídas ao usuário do GitHub “Berrich36. Se os vínculos entre essas contas forem legítimos e não forem mal direcionados, acreditamos que podemos nos ligar à identidade do mundo real de Berrich36, que parece ser um cidadão francês residente na Rússia.”

A CertiK concluiu que Kai era relativamente novo no esquema na época do roubo de US$ 4,3 milhões e que Zentoh é um “membro-chave” na distribuição de ferramentas de escoamento de carteiras que tornam simples e fácil para os fraudadores roubar bens da comunidade Web3.

A equipe de Cryptonews procurou Berrich36 para comentar, mas n’ao obteve resposta.

Leia mais:

“Jesus do Bitcoin” está sendo acusado de dar calote em plataforma de empréstimos cripto

Avaliação 7Tesler – Fraude ou plataforma comercial legítima?

2022 foi o ano com maior volume de roubos em criptomoedas

---------------------